[아시아경제 박소연 기자]록키(Locky) 랜섬웨어의 변종이 급증하고 있어 기업 및 개인 사용자 주의가 필요하다.

안랩은 최근 기업 및 개인 사용자 사이에서 록키(Locky) 랜섬웨어의 변종에 의한 감염이 증가하고 있는 가운데, 피해 예방을 위한 사용자 주의사항을 발표했다.

PC사용자가 록키 랜섬웨어 변종 피해를 막기 위해 주의할 사항은 2가지다.

먼저 ▲관련없는 지급(payment), 송장(invoice), 계약서(contract) 등의 해외 이메일에 첨부된 파일의 실행을 금지하고, ▲메일에 첨부된 압축파일(.zip)에 자바스크립트(.js)가 존재하면 이를 실행하지 않는 것이 좋다.

◆지급(payment), 송장(invoice), 계약서(contract) 등의 내용으로 위장한 해외 이메일에 첨부된 파일 실행 금지=현재 록키 랜섬웨어 변종은 사용자가 기존 웹사이트 방문 시 감염되는 방식 등과 달리 지급(payment), 송장(invoice), 계약서(contract) 등을 사칭한 스팸 메일로 무차별 살포된다.

따라서 평소 계약이나 거래 관계가 없는 발신자나 불명확한 발신자로부터 해당 주제의 메일을 받았다면, 해당 메일의 첨부파일을 열지 않는 것이 좋다. 해외 업무가 잦은 담당자는 의심 파일을 실행하지 말고, 발신자에게 메일회신이나 전화 등으로 메일 내용을 확인하는 것이 좋다.

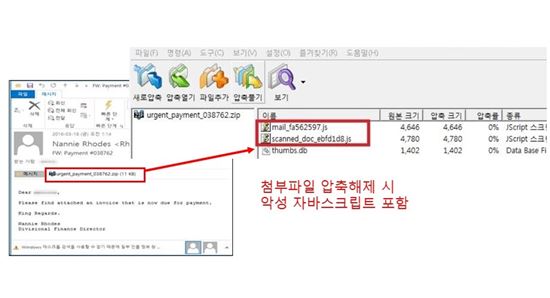

◆메일에 첨부된 압축파일(.zip)에 자바스크립트(.js)가 존재할 시 실행 금지(그림참조)=록키 랜섬웨어 변종은 ▲스팸 메일 내 압축파일(파일 끝이름(확장자): .zip) 형태의 첨부파일에 악성 자바 스크립트(파일 끝이름(확장자): .js)를 포함하고 있고 ▲지난해 발생한 특정 웹사이트 방문 시 직접 랜섬웨어를 다운로드하던 방식과 달리, 악성 자바스크립트가 인터넷을 통해 랜섬웨어 본체를 외부에서 다운로드해 사용자 의심을 피하는 등의 특징을 가지고 있다.

프로그래밍 언어인 자바 스크립트가 단독으로 첨부파일 등에 사용되는 것은 일반적이지 않는 경우다. 따라서 수상한 메일 내 첨부된 압축파일(.zip으로 끝나는 파일)에 파일의 끝이름(확장자)이 ‘.js’인 자바 스크립트만 존재하거나, 여러 파일 중에 포함되어 있다면 이는 록키 랜섬웨어 변종일 가능성이 높다. 특히, 파일 확장자 등 컴퓨터 환경에 익숙하지 않은 사용자들은 이를 모르고 무심코 실행할 수 있어 더욱 주의가 필요하다.

안랩은 V3제품군에서 록키 랜섬웨어 변종과 관련된 악성파일 진단을 지속적으로 추가하고 있으며, APT 전문 대응 솔루션 ‘안랩 MDS’에 포함된 실행보류 기능(execution holding, 네트워크에서 발견된 의심파일을 분석이 끝나기 전까지 PC에서 실행되는 것을 막아주는 기능)으로 예방이 가능하다. 또한, 안랩은 록키 랜섬웨어와 변종을 비롯한 다양한 랜섬웨어에 대한 정보를 ‘랜섬웨어 보안센터(www.ahnlab.com/kr/site/securityinfo/ransomware/index.do#cont2)에서 제공 중이다.

박태환 안랩 ASEC대응팀장은 "록키 랜섬웨어 변종은 개인 사용자나 기업·기관 내 PC 사용자를 가리지 않고 대량으로 유포된다"라며 "순간의 부주의가 개인의 피해를 넘어 자신이 속한 조직의 피해로 이어질 수 있으므로 피해예방을 위한 행동 수칙을 생활화 하는 것이 좋다"고 말했다.

한편 록키 랜섬웨어 변종이 어떤 방식으로 변화할지 예측하기 어렵고, 이 외에도 다양한 랜섬웨어 위협도 발생하고 있기 때문에 랜섬웨어 전반에 대한 대비를 위해서는 ▲수상한 이메일의 첨부파일 실행 자제 ▲백신 업데이트 및 운영체제, 브라우저 및 주요 애플리케이션의 최신 보안 업데이트 적용 ▲보안이 취약한 웹사이트 방문 자제 ▲주요 자료 백업 생활화 등 기본 랜섬웨어 예방 수칙을 생활화 하는 것이 중요하다.

박소연 기자 muse@asiae.co.kr

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>

![전문가 4인이 말하는 '의료 생태계의 대전환'[비대면진료의 미래⑥]](https://cwcontent.asiae.co.kr/asiaresize/319/2026013014211022823_1769750471.png)