가짜 앱, 정상적인 앱에서 악성코드 발견됐다는 팝업창 띄워

디자인 유사해 식별 어려워

안랩 "스미싱, apk 다운 유도해 유포했을 가능성 높아"

[아시아경제 한진주 기자] 안랩의 모바일 백신 애플리케이션 'V3'를 사칭하는 악성 앱이 등장, 주의가 요구된다.

4일 업계에 따르면 안랩의 V3를 사칭하는 앱이 정상적으로 앱 마켓에서 다운로드받은 앱에 대해 '악성코드가 발견됐다'며 이용자들을 현혹시키고 있다.

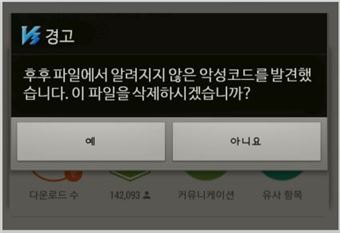

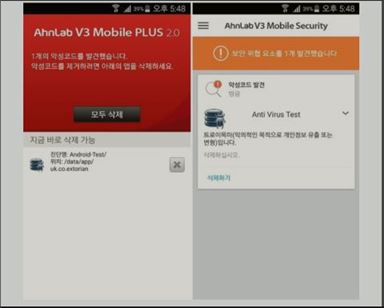

이 사칭 앱은 '알려지지 않은 악성코드가 발견됐습니다. 이 파일을 삭제하시겠습니까?'라는 팝업창을 띄운다. 안랩이 최근 출시한 제품 기능과 유사한 데다 사칭 앱이 V3와 유사한 디자인을 사용하고 있어 유심히 살펴보지 않으면 사칭 앱을 구별해내기 어렵다.

최근 안랩이 출시한 'V3 모바일 시큐리티'에는 이용자가 apk파일(안드로이드 앱 설치파일)을 직접 설치할 때 악성코드 검사를 실시하는 기능 등이 포함돼 있다. 해당 사칭 앱이 어떤 경로로 유포됐는지는 확인되지 않고 있다.

안랩 측은 스미싱이나 apk파일 다운로드를 유도해 유포한 것으로 분석하고 있다. 안랩은 평소에도 악성코드 샘플을 수집ㆍ분석하고 있지만 해당 사칭 앱 샘플을 찾기까지 수일이 걸릴 것으로 예상된다.

안랩 관계자는 "모바일 백신으로 악성코드를 상시적으로 검사하고, 공식 마켓에서만 앱을 다운로드받아야 한다"며 "앱 다운로드를 할 때 평가 등을 확인해보고 의심파일은 실행하지 말아야 한다"고 말했다.

한편 2014년 8월에도 V3 사칭앱이 유포됐다. 당시 공격자는 공유기 보안 취약점을 악용해 이용자를 가짜 포털 사이트로 접속하게끔 유도한 뒤 V3 앱 업데이트를 사칭해 악성 앱을 다운로드 받게 했다.

악성코드를 심는 공격자들은 인기있거나 신뢰할만한 앱이나 사이트를 사칭하는 경우가 많아 이용자들의 주의가 필요하다. 2014년 8월에도 V3 사칭앱이 유포돼 이용자들이 혼란을 겪었다. 당시 공격자는 공유기 보안 취약점을 악용해 이용자를 가짜 포털 사이트로 접속하게끔 유도한 뒤 V3 앱 업데이트를 사칭해 악성 앱을 다운로드 받게 했다.

지금 뜨는 뉴스

한진주 기자 truepearl@asiae.co.kr

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>

![전문가 4인이 말하는 '의료 생태계의 대전환'[비대면진료의 미래⑥]](https://cwcontent.asiae.co.kr/asiaresize/319/2026013014211022823_1769750471.png)