록키 랜섬웨어 다시 기승

'rundll32.exe' 파일 통해 동작하는 변종 등장

'JS', 'WSF' 등 스크립트 다운로더 형식 가장하기도

[아시아경제 이민우 기자] 보안업체 하우리는 최근 '록키(Locky)' 랜섬웨어가 DLL 파일을 가장하며 국내에 유포되고 있어 주의가 필요하다고 7일 밝혔다. DLL파일은 컴퓨터 내의 실행되고 있는 프로그램을 연결해주는 파일이다.

이번에 발견된 록키 랜섬웨어 변종은 스팸 메일에 첨부된 스크립트 파일을 통해 다운로드하는 방식으로 유포되고 있다. 기존 랜섬웨어에 비해 매크로를 사용한 문서파일인 'JS', 'WSF', 'VBA' 등 다양한 스크립트 다운로더 형식을 통해서 유포되고 있어 주의가 필요하다.

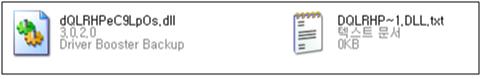

스크립트 파일이 실행되면 하드디스크 내의 'TEMP' 폴더에 랜덤한 이름으로 DLL 파일과 텍스트 파일을 내려 받는다. 이 파일에는 보통 'yahoo! Widgets' 또는 'Driver Booster Backup' 등 정상파일로 위장하는 파일 설명이 딸려있다.

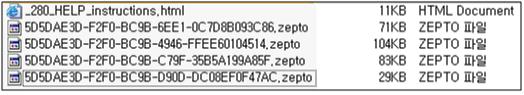

이번 변종 록키 랜섬웨어는 'rundll32.exe' 파일을 통해 동작하며 사용자의 파일을 암호화하고 확장자를 'zepto'로 변경한다. 최초로 랜섬웨어를 내려 받은 스크립트 파일도 암호화하기 때문에 감염 후 문제 파일을 확인하기 어렵다.

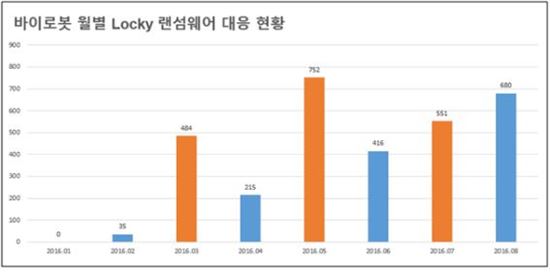

주은지 하우리 보안대응팀 연구원은 "록키 랜섬웨어는 지난 2월 첫 발견 이후 꾸준히 국내에 유포되고 있다"며 "상대적으로 사용자의 의심을 피할 수 있는 DLL 파일로 유포되고 있기 때문에 앞으로도 꾸준히 피해가 발생할 것으로 보인다"고 말했다.

주 연구원은 이어 "이번 변종 록키 랜섬웨어를 내려 받는 스크립트 파일들은 'monthly_report', 'office_equipment' 등 업무용 키워드를 포함한 채 유포되고 있어 각종 기관 및 회사 내 사용자들이 주의할 필요가 있다"고 덧붙였다.

이민우 기자 letzwin@asiae.co.kr

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>

![전문가 4인이 말하는 '의료 생태계의 대전환'[비대면진료의 미래⑥]](https://cwcontent.asiae.co.kr/asiaresize/319/2026013014211022823_1769750471.png)