암호 설정 및 열람 후 삭제 등 철저한 보안 준수 가장

[아시아경제 이민우 기자] 외교 안보 관련 자료를 위장한 해킹 공격이 기승을 부리고 있다. 첨부문서에 암호를 설정하고 열람 후 파일 삭제를 권하는 등 정상 극비문서처럼 위장해 이용자들의 주의가 필요하다.

이스트시큐리티 시큐리티대응센터(ESRC)는 이 같은 방식의 스피어 피싱 이메일 공격이 포착됐다고 3일 밝혔다. 스피어 피싱은 특정 개인이나 회사를 집중 타깃으로 한 공격을 뜻한다. 내부 직원을 타깃으로 첨부파일로 위장해 악성코드를 심은 메일을 발송하고 클릭을 유도해 내부 PC를 해킹하는 식이다.

ESRC에 따르면 이번 스피어 피싱 이메일 공격은 지능형지속위협(APT) 공격으로, 주로 외교·안보·통일 분야 및 대북·탈북 단체 종사자를 대상으로 유포되고 있다.

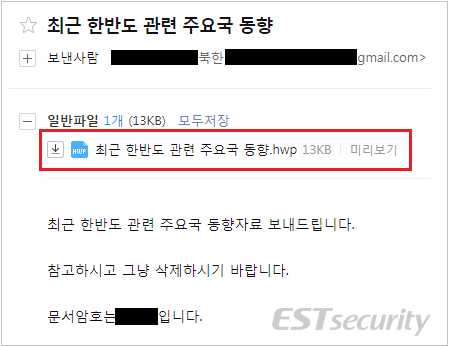

ESRC는 이번 공격을 '오퍼레이션 스텔스 파워' 공격으로 명명하고 분석했다. 공격조직은 '최근 한반도 관련 주요국 동향.hwp', '3.17 미국의 편타곤 비밀 국가안보회의.hwp' 등 외교, 안보 분야 주요 자료로 위장한 파일이 첨부된 악성 이메일을 관련 분야 종사자를 겨냥해 발송했다.

제공=이스트시큐리티

제공=이스트시큐리티

수신자가 첨부 파일을 내려받지 않고 열람만 해도 명령제어(C2) 서버에 올려진 '파워쉘 코드'를 기반으로 키보드 입력값을 탈취했다. 또한 메일 본문은 유창한 한국어로 작성됐으며 첨부 문서는 암호를 설정하고 열람 후 파일 삭제를 권고하기도 했다. 보안에 주의를 기울인 것처럼 위장해 공격대상이 안심하도록 유도한 것이다.

ESRC는 특히 한글 문서 작성 프로그램에서 제공하는 파일 암호 설정 기능을 적용한 것은 특히 교묘한 수법이라고 분석했다. 암호를 알기 전 소스 코드 분석이 불가능한 점을 악용해 보안 프로그램의 파일 악성 여부 판단을 방해한 것이다.

그 밖에도 파일 내부 일부 데이터가 비교적 최근인 지난달 31일 생성됐다. 공격 조직이 주말에도 활발하게 공격 작업을 벌이고 있는 것으로 추정된다.

이스트시큐리티는 한국인터넷진흥원(KISA)과 협력해 해당 악성코드의 명령제어 서버 차단과 긴급 모니터링 등 피해 규모 감소를 위한 조치를 진행하고 있다. 또한 보안 백신 프로그램 '알약'이 해당 공격을 막을 수 있도록 긴급 업데이트도 실시했다.

지금 뜨는 뉴스

문종현 ESRC센터장은 "특정 기관, 단체, 기업 종사자만을 표적해 악성 이메일을 발송하는 스피어 피싱 공격은 향후에도 지속적으로 이어질 것"이라며 "출처를 알 수 없는 URL, 이메일 첨부파일 등을 열어보지 않는 등 가장 기본적이지만 놓치기 쉬운 보안 수칙을 습관화해야 한다"고 당부했다.

이민우 기자 letzwin@asiae.co.kr

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>

![전문가 4인이 말하는 '의료 생태계의 대전환'[비대면진료의 미래⑥]](https://cwcontent.asiae.co.kr/asiaresize/319/2026013014211022823_1769750471.png)

![[속보]뉴욕증시, 반등 마감…기술주 중심으로 투심 유입](https://cwcontent.asiae.co.kr/asiaresize/308/2026021006073435154_1770671253.jpg)

![[현대차 美 40년 질주]](https://cwcontent.asiae.co.kr/asiaresize/308/2026020612350031914_1770348900.jpg)

![[비트코인 지금]월러 Fed 이사](https://cwcontent.asiae.co.kr/asiaresize/308/2025111806174821076_1763414268.jpg)