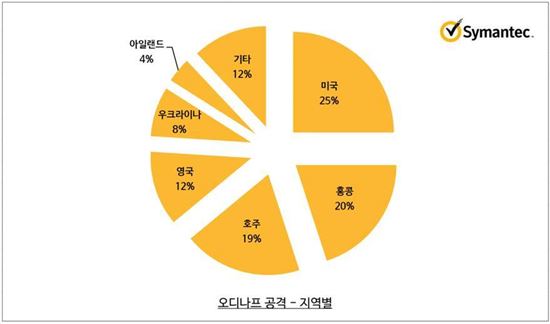

미국(25%), 홍콩(18%), 영국(12%) 등 금융 중심 집중 표적

금융권 내부 소프트웨어 이해한 전문적인 공격

흔적 남기지 않아 발견 어려워

[아시아경제 이민우 기자] 14일 시만텍은 최근 전 세계 다수의 금융기관을 겨냥한 신종 악성코드 '오디나프 트로이목마(Trojan.Odinaff)'의 공격이 지속되고 있다며 경고했다. 은행, 증권, 트레이딩 분야의 금융권 기관 및 기업들은 사이버 보안에 각별한 주의가 필요하다.

시만텍 조사 결과에 따르면 '오디나프'는 지난 1월부터 발견된 이후 전 세계 다수의 금융 기관을 대상으로 꾸준히 공격을 이어가고 있다.

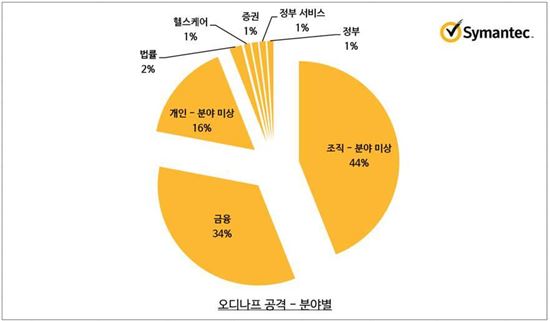

표적이 알려진 공격에서는 금융업이 34%를 차지하며 가장 큰 타격을 입었다. 공격의 약 60%는 어떤 분야의 기업인지 밝혀지지 않았다. 다만 대다수 금융 소프트웨어 애플리케이션이 실행되는 컴퓨터를 겨냥한 점을 봤을 때 금전적 이득을 노렸을 것으로 추정된다.

실제 시만텍은 오디나프 공격 그룹이 국가 간 자금거래를 위해 설립된 국제은행간통신협회(SWIFT) 사용기관을 공격하고 악성코드를 이용해 허위 거래와 관련된 고객의 SWIFT 메시지 기록을 숨긴 증거를 발견해냈다.

오디나프는 보통 공격 초기 단계에서 표적 네트워크에 침입하기 위한 수단으로 사용되며, 네트워크에 머물면서 추가적인 툴을 설치할 수 있는 식으로 작동한다. 이 추가적인 툴은 수 년 전부터 금융권을 공격해온 악명 높은 해커 집단인 카바낙(Carbanak)의 공격 수법과 유사한 것으로 판단된다.

실제로 오디나프 공격에 사용된 3개의 C&C IP 주소가 이전 카바낙 공격과 관련된 것이라는 점, 배틀 백도어(Backdoor.Batel)는 카바낙이 연관된 다수 사건과 관련 있다는 점 등이 카바낙과 오디나프 공격 간에 유사성을 보여준다.

오디나프 공격자들이 가장 많이 사용한 공격 방식은 악성 매크로가 포함된 허위 문서였다. 문서 속의 매크로를 실행하면, 컴퓨터에 오디나프 트로이목마가 설치된다. 또 다른 방식은 이메일 등을 통해 전파되는 RAR 압축파일이었다. 그 밖에 안드로메다(Downloader.Dromedan)나 스니풀라(Trojan.Snifula)와 같은 다른 악성코드에 이미 감염된 봇넷을 통해 전파되기도 했다.

오디나프 트로이목마에 공격 당하면 배틀 백도어(Backdoor.Batel)라는 두 번째 악성코드가 작동한다. 이 악성코드는 오로지 메모리에서만 실행이 가능해 감염 컴퓨터에 몰래 잠입할 수 있다. 오디나프 공격자들은 네트워크를 돌아다니며 중요 컴퓨터를 확인하기 위해 다양한 해킹 툴과 적법한 소프트웨어 툴을 폭넓게 이용하는 것으로 드러났다.

금융업이 전체 공격의 34%를 차지하며 가장 큰 타격을 입었다. 오디나프 공격의 약 60%는 어떤 분야의 기업인지 밝혀지지 않았다. 다만만 대다수 금융 소프트웨어 애플리케이션이 실행되는 컴퓨터를 겨냥한 점을 봤을 때 금전적 이득을 노렸을 것으로 추정된다.

한편 가장 많이 공격을 많이 받은 국가는 미국(25%)이었다. 이어서 홍콩(20%), 호주(19%), 영국(12%), 우크라이나(8%) 순이었다.

윤광택 시만텍코리아 상무는 "금전적 이득을 위해 금융권을 겨냥한 사이버공격 위협이 계속 증가하고 있으며, 사이버범죄자들이 이제 금융권에서 사용하는 시스템에 대해 상당히 높은 수준의 이해도와 전문적인 기술지식을 가지고 있음을 보여주는 사례"라며 "국내 금융 기관 및 기업들도 철저한 보안을 위해 적극적으로 대비해야 한다"고 말했다.

이민우 기자 letzwin@asiae.co.kr

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>

![전문가 4인이 말하는 '의료 생태계의 대전환'[비대면진료의 미래⑥]](https://cwcontent.asiae.co.kr/asiaresize/319/2026013014211022823_1769750471.png)